2012年2月10日掲載

株式会社Doctor Web Pacific

1月の脅威

1月にDr.Web CureIt!によってユーザーのコンピューター上で検出された悪意のあるプログラムの中で最も多かったのはファイル感染型ウイルスWin32.Expiro.23 (全検出数の 19.23% )でした。このウイルスは起動されるとシステム内での自身の権限昇格を試み、実行中のサービスを検索して該当する実行ファイルを感染させます。

次点はWin32.Rmnet.8(全検出数の8.86% )で、このウイルスは感染したフラッシュドライブから、または感染した実行ファイルが起動されることでコンピューター内に侵入し、自身を複製します。このプログラムは.exe、.dll、.scr、.html、.htmファイル、また場合によっては.doc、.xls ファイルを感染させ、リムーバブル記憶装置にautorun.infファイルを作成することができます。Win32.Rmnetは起動されると直ちにマスターブートレコードを変更し、Microsoft Windows Service(システム内でルートキットとして動作します)を登録し、RapportMgmtServiceの削除を試み、iexplore.exeという名前で4つのエントリとしてWindowsタスクマネージャに表示される悪意のあるモジュールをシステム内に複数追加します。また、Ghisler、WS FTP、CuteFTP、FlashFXP、FileZilla、Bullet Proof FTPなどのポピュラーなFTPクライアントからパスワードを盗みます。その情報は後にネットワークの攻撃を実行、またはリモートサーバー上に様々な悪意のあるオブジェクトを置くために悪用されます。ロシアにおいては、しばしばTrojan.WMALoader およびTrojan.Inorも検出されています。

金融関連

1月の初めにDoctor Webのウイルスアナリストは、オンラインバンキングの最新トレンドに対応する機能を備えたTrojan.PWS.Ibankのサンプルを入手しました。攻撃者達はこの悪意のあるプログラムを使用してユーザー認証データ、様々なバンキングアプリケーションの設定に関する情報やキーを入手しています。このトロイの木馬亜種の際立った特徴は、そのVNCサーバーとしての機能です。サーバーコードは、実際はマルウェアをリモートでコントロールするために使用されるZeus用サーバー(Trojan.PWS.Panda)と通信するためのプロトコルに対応しています。さらに、このトロイの木馬にはもう1つ重要な機能が備わっています。ロシア国有銀行の1つが使用する特殊なソフトウェアによって処理される情報を監視・傍受するモジュールです。このモジュールはやや複雑な構造を持っており、傍受した情報を犯罪者に送信するだけでなくリモートサーバーから受け取った様々なコマンド―システムを非動作状態にするコマンドを含む―を感染したシステム内で実行することが出来ます。Doctor Webは、このプログラムに関する技術的な詳細を速やかに法執行機関に提出しました。

時を同じくして別のマルウェアも発見され、ハッカー達はそれを用いてロシアの銀行を利用するユーザーに対してフィッシング攻撃を仕掛けようとしました。このTrojan.Hosts.5590はひとたびシステム内に侵入すると、自身のコードを含んだexplorer.exeプロセスを新たに作成し、そのファイルをEldesoft.exeとしてautorun フォルダ内に置きます。

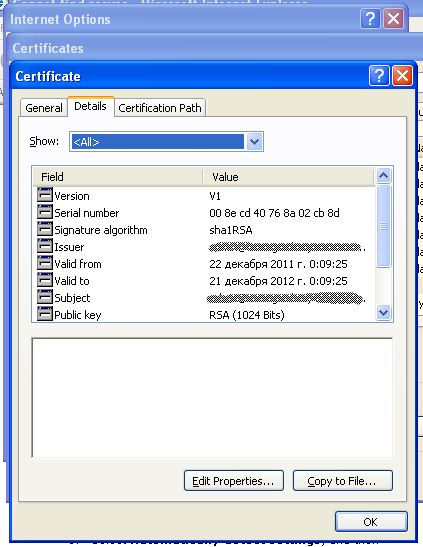

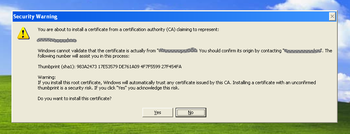

ユーザーがMicrosoft Internet Explorer経由で銀行のサイトにアクセスすると、トロイの木馬がcrypt32.dllを利用して偽の証明書をインストールします。証明書がストアに追加されると通常OSが警告を表示しますが、警告ウィンドウはトロイの木馬によって傍受され閉じられます。

他のブラウザでアクセスした場合、証明書のインストールには標準ライブラリnss3.dllが使用されます。Trojan.Hosts.5590 はリモートサーバーに接続し、フィッシングサーバーのIPアドレス、およびトロイの木馬が置き換えるドメイン名を含んだ設定ファイルを入手します。その結果、ユーザーがHTTPS経由でバンキングシステムにアクセスしようとする度に偽のwebページが表示され、そこで提出されたアカウント情報は犯罪者へと送られます。

Windowsロッカーは減少傾向

2012年1月には、Windowsロッカーによる被害を受けたユーザーからのサポートへの問い合わせ件数に25%の減少が見られました。

この喜ばしい傾向は、恐喝マルウェアの減少によるものだけでなく、Trojan.Winlockに感染したコンピューターのロック解除コードを検索することが出来るhttps://www.drweb.com/xperf/unlockerポータルが近頃公開されたことも要因となっています。現在このポータルには毎日13,000~15,000人のユーザーが訪れています。

しかしながら、ロック解除コードを持たない恐喝プログラムも存在します。その中でも注目すべきはフランスのユーザーを標的としたTrojan.Winlock.5490です。このトロイの木馬はC言語で書かれ、デフォルト言語がフランス語に設定されたシステム内でのみ動作します。デバッガを使用した解析を妨害する機能を持ち、起動されるとVirtualBox、QEmu、 VMWareのいずれかの環境内で自身のプロセスが既に起動していないかどうかを確認し、起動している場合はプロセスを終了します。

システム内に侵入するとTrojan.Winlock.5490は自身のコードを挿入したsvchost.exeプロセスを実行し、タスクバーを隠してexplorer.exeおよびtaskmgr.exe プロセススレッドを終了するようWindowsに指示を出します。次に、自動で実行される自身のレジストリエントリを追加し、Paysafecard または Ukash cardでの100ユーロの支払いを要求するウィンドウをフランス語で表示させます。被害者によって入力されたカード番号はリモートコマンドサーバーに送信され、ユーザーには支払いは24時間後に完了するといった内容が通知されます。)

検索結果ページに表示される悪意のあるリンク

悪意のあるファイルや詐欺サイトへのリンクを拡散するために犯罪者達が用いるテクニックは月を追うごとに巧妙化しています。それらの手法には、あらゆる種類のテキスト偽装トリックやソーシャルエンジニアリングなどがあります。そして1月、サイバー詐欺者達は検索エンジンの結果ページに目をつけました。

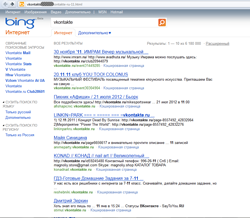

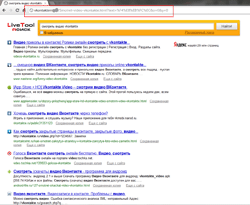

|

|

情報検索の際には、検索結果を表示するための新しいタブやブラウザウィンドウを開きながら複数の検索エンジンを同時に使用することが珍しくありません。そのようなページが、検索を急ぐあまりユーザーはページが1つ増えていることに気が付かないであろうと目論むサイバー詐欺師達によって利用されました。その上、検索結果ページに対するユーザーの信頼度は通常のリンクリストに比べて高い傾向にあります。犯罪者が偽の検索エンジンそのものを作成しているケースもあり、Yandexのインターフェイスをほとんど完全に模倣した偽検索エンジン「LiveTool」やソーシャルネットワークVKontakteを真似たページに置かれた「会社概要」のリンクなどがその例です。

偽検索エンジンのページは、本物の検索エンジンの検索結果に表示されたリンクをクリックすると自動的に開かれます。さらに、通常この悪意のある結果ページは検索した情報に関係のあるリンクをも含んでいるため、ユーザーは一見しただけでは偽のページであると気づきません。このページ上にあるリンクをクリックしてしまうと、悪意のあるソフトウェアを拡散するリソースや詐欺サイトへと飛ばされます。現在そのようなリンクはソーシャルネットワークのリソースを真似た偽のサイトや疑わしいサービスを定期購読によって提供するサイト、そしてTrojan.SmsSendマルウェアを拡散するサイトに繋がっています。

犯罪者達はこれまでも偽のソーシャルネットワークサイトを多数作成してきましたが、検索エンジンのページまたは検索エンジンそのものをコピーするこの手法は全く新しい現象といえます。

1月にメールトラフィック内で検出されたマルウェアTop20

| 01.01.2012 00:00 - 31.01.2012 18:00 | ||

| 1 | Trojan.DownLoad2.24758 | 974126 (28.66%) |

| 2 | Trojan.Oficla.zip | 831616 (24.47%) |

| 3 | Trojan.Tenagour.9 | 423106 (12.45%) |

| 4 | Trojan.Inject.57506 | 258383 (7.60%) |

| 5 | EICAR Test File (NOT a Virus!) | 198666 (5.84%) |

| 6 | Trojan.DownLoad2.32643 | 132938 (3.91%) |

| 7 | Trojan.Tenagour.3 | 110835 (3.26%) |

| 8 | Trojan.Siggen2.58686 | 66624 (1.96%) |

| 9 | Trojan.Siggen2.62026 | 66398 (1.95%) |

| 10 | Win32.HLLM.Netsky.18516 | 53409 (1.57%) |

| 11 | Trojan.DownLoad2.34604 | 44053 (1.30%) |

| 12 | Trojan.Packed.19696 | 44038 (1.30%) |

| 13 | Trojan.DownLoader5.26458 | 25809 (0.76%) |

| 14 | Trojan.Siggen.65070 | 24806 (0.73%) |

| 15 | Trojan.DownLoader4.5890 | 22291 (0.66%) |

| 16 | Trojan.DownLoader4.31404 | 22145 (0.65%) |

| 17 | Trojan.DownLoader5.886 | 21686 (0.64%) |

| 18 | Trojan.DownLoader4.61182 | 21133 (0.62%) |

| 19 | Trojan.PWS.Panda.1513 | 20104 (0.59%) |

| 20 | BackDoor.Bifrost.23284 | 6113 (0.18%) |

総スキャン数:1,149,052,932 感染数:3,399,130 (0.30%)

1月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.01.2012 00:00 - 31.01.2012 18:00 | ||

| 1 | Win32.Rmnet.12 | 23948173 (30.31%) |

| 2 | JS.Click.218 | 14651677 (18.54%) |

| 3 | JS.IFrame.117 | 8323572 (10.53%) |

| 4 | Win32.HLLP.Neshta | 8098226 (10.25%) |

| 5 | JS.IFrame.112 | 3734140 (4.73%) |

| 6 | JS.IFrame.95 | 3312785 (4.19%) |

| 7 | Trojan.IFrameClick.3 | 2716412 (3.44%) |

| 8 | Win32.Virut | 2672403 (3.38%) |

| 9 | Trojan.MulDrop1.48542 | 1946447 (2.46%) |

| 10 | Trojan.Hosts.5006 | 1369212 (1.73%) |

| 11 | Trojan.DownLoader.17772 | 906094 (1.15%) |

| 12 | Trojan.PWS.Ibank.474 | 562056 (0.71%) |

| 13 | Win32.HLLP.Whboy.45 | 415298 (0.53%) |

| 14 | Trojan.DownLoader5.18057 | 339809 (0.43%) |

| 15 | JS.IFrame.176 | 319449 (0.40%) |

| 16 | Trojan.Packed.22271 | 318517 (0.40%) |

| 17 | Trojan.PWS.Ibank.456 | 280158 (0.35%) |

| 18 | Trojan.DownLoader.42350 | 221567 (0.28%) |

| 19 | Win32.Virut.56 | 218322 (0.28%) |

| 20 | JS.Autoruner | 213647 (0.27%) |

総スキャン数:114,007,715,914 感染数:79,017,655 (0.07%)

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments