2011年12月14日掲載

株式会社Doctor Web Pacific

11月のスパム

2011月11月4日に行われたロシア下院選挙はスパマー達の関心を引かなかったようです。予想に反し、政治に関する内容の大量スパムは先月に比べて増加しませんでした。また奇妙なことに、Dr.Webソフトウェアによって検査されたスパムトラフィック内のメッセージは、ウクライナの政治に関するものがロシアのそれを上回っていました。

それと同時に、ロシア軍人の給与増加に関する内容の大規模なスパムメール配信が記録され、それらのメールにはExploit.Rtf.basedという脅威を含んだファイルが添付されていました。その悪意のあるコードは、RTFファイルが開かれると同時に侵入者が任意のコードを実行することを可能にしてしまうMicrosoft Wordの脆弱性を悪用し、ユーザー権限を手に入れます。メッセージの内容が軍人達にとって興味深いものであったことから、多くの人がこの手法に陥ることとなりました。

モバイルデバイスに対する脅威

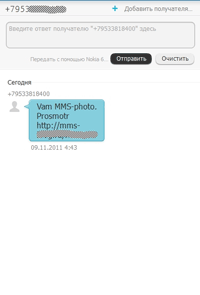

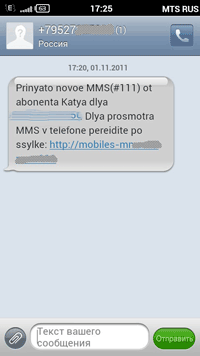

Javaに対応したモバイルデバイスを所有するロシアのユーザーが多数、サイバー詐欺の被害にあいました。この詐欺の手法は次の通りです。まず、何も知らない被害者がMMSの受信を知らせるSMSを受け取ります。メッセージの内容を見る為にリンクをたどってしまうと、画像または動画と一緒にトロイの木馬がデバイス上にダウンロードされます。多くの場合このトロイの木馬はJava.SMSSend.251ですが、検出を困難にするためプログラムは頻繁に改変され、Doctor Webのウイルスアナリストによると、平均して2週間ごとに新たな亜種が登場しています。

|

|

このトロイの木馬が感染したモバイルデバイス上で起動されると、有料の番号にメッセージを送信し、その結果被害者のアカウントからお金が引き落とされます。ユーザーやサポートエンジニアの対応を遅らせることを企図して、そのようなメッセージは通常週末か夜間に送信されます。

製薬会社を狙ったトロイの木馬

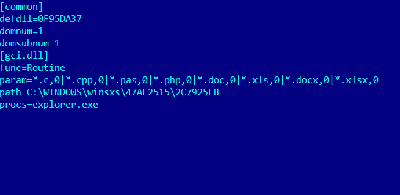

11月の初めに、ウイルス製作者達は製薬会社で使用されているアプリケーションからデータを盗むことを特に目的として作られたトロイの木馬を拡散させました。この BackDoor.Dande (C言語で記述)は感染したシステム内で起動されると、システム内に自身のコピーが既に存在していないかを確認し、アクティブなユーザーログインとOSのバージョンを判別します。Windows XP またはWindows Server 2003であった場合、バックドアはリモートコントロールサーバーに接続し、暗号化された設定ファイル、および解読されてディスク上のディレクトリに保存されるTrojan.PWS.Dandeコードをダウンロードします。

このバックドアは、あまり一般的ではないサーバー検索方法を使用します。既知のサーバーが利用不可能だった場合、サーバー名生成のアルゴリズムを使用して他のサーバーを探すというものです。さらにそのペイロードは、このマルウェアに感染したコンピューター上でしか実行できません。システム内の全てのプロセスによって起動されるadvapi32.dllファイルがトロイの木馬に感染するため、全てのプロセスに簡単にコードが挿入されます。

Trojan.PWS.Dandeは、薬品の注文に使用するクライアントアプリケーションから情報を盗み、さらにシステム情報およびアカウントパスワードを含む情報を収集します。犯罪者が最も関心を寄せているのは、注文数および価格であると考えられます。盗まれた情報は全て暗号化され、犯人の操作するサーバーへと送信されます。言い換えれば、このケースは特定の分野における情報のみを狙った、非常にまれなトロイの木馬であると言えます。

11月のその他の脅威

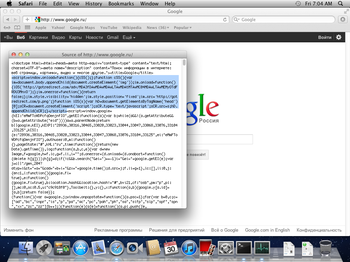

2011年11月、Dr.WebのアナリストはBackDoorFlashback.8と呼ばれる、Mac OS Xを標的とした複合バックドアの新たな亜種を発見しました。

BackDoor.FlashbackはMac OS Xを狙ったマルチコンポーネントバックドアで、そのインストーラーはAdobe Flash Playerインストーラーを装っています。ユーザーはFlashPlayer-11-macos.pkg ファイルを含んだアーカイブをダウンロードするよう促され(他のOS上ではダウンロード出来ません)、起動されたインストーラーは、トロイの木馬のメインモジュールをサイトからダウンロードしようと試みます。ダウンロードできなかった場合、インストーラーは終了します。

従来のものと異なりこの新しいBackDoor.Flashback.8は、ターゲットとするプロセスがエクスポートされたdyldモジュールルーチンを持っているかどうかに応じて別々に実行される、2つの方法でコードをプロセスに挿入します。ルーチンが無かった場合、トロイの木馬はメモリ内で必要な手段を検索します。

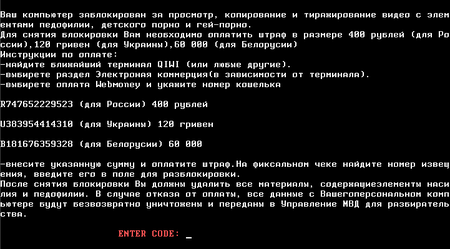

さらに、11月後半にはTrojan.MBRLock恐喝プログラムの新しい亜種が出現しました。

感染したシステム上で起動されると、Trojan.MBRlock.17はそのファイルをランダムな名前で一時ディレクトリ内に保存します。次にcalc.exeプロセス(標準的なWindows電卓)を実行し、そのプロセスにコードを挿入します。挿入されたコードは%APPDATA%\Adobe\Update\ディレクトリにファイルを作成し、explorer.exeを実行してそのプロセス内にもコードを挿入します。そしてexplorer.exeがMBRを感染させ、Windowsを終了させようとします。興味深いことに、従来のものと異なりTrojan.MBRlock.17は活字、画面に表示されるテキスト、オリジナルのMBRコードなどの自身のコンポーネントをランダムディスクセクターに書き込み、そのデータをどのセクターに保存するかを決定するコード定数を変更することが出来ます。ロック解除キーは特定のパラメータに基づいて生成されます。このトロイの木馬はまた、ディスクの第一セクターのバックアップを作成し、パーティションテーブルを削除します。

全体として、2011年11月の感染数は平均的なものでしたが、Trojan.Encoder およびTrojan.FolderLock については先月に比べて増加が見られました。Doctor Webでは、11月に入ってTrojan.FolderLockに関する問い合わせが66件、11月最後の週にはTrojan.Encoder.123に関する問い合わせが63件ありました。コンピューター上に保存してあるデータを失わないよう、バックアップを作成しておくことを推奨します。

11月にメールトラフィック内で検出された悪意のあるファイル

| 01.11.2011 00:00 - 30.11.2011 23:00 | ||

| 1 | Trojan.Oficla.zip | 2722875 (53.79%) |

| 2 | Trojan.DownLoad2.24758 | 1012692 (20.00%) |

| 3 | Trojan.Inject.57506 | 238055 (4.70%) |

| 4 | Win32.HLLM.Netsky.18401 | 187907 (3.71%) |

| 5 | Trojan.DownLoad2.32643 | 133852 (2.64%) |

| 6 | EICAR Test File (NOT a Virus!) | 90832 (1.79%) |

| 7 | Trojan.DownLoader5.886 | 88777 (1.75%) |

| 8 | Trojan.Tenagour.3 | 88722 (1.75%) |

| 9 | Trojan.Siggen2.58686 | 56712 (1.12%) |

| 10 | Trojan.Packed.19696 | 52950 (1.05%) |

| 11 | Trojan.Siggen2.62026 | 43572 (0.86%) |

| 12 | Trojan.Siggen.65070 | 42967 (0.85%) |

| 13 | Trojan.DownLoad2.20306 | 31093 (0.61%) |

| 14 | Trojan.DownLoad2.34604 | 29008 (0.57%) |

| 15 | Win32.HLLM.MyDoom.33808 | 18881 (0.37%) |

| 16 | Trojan.DownLoader4.21360 | 16094 (0.32%) |

| 17 | Trojan.DownLoader4.61182 | 15880 (0.31%) |

| 18 | Trojan.DownLoader4.60632 | 15528 (0.31%) |

| 19 | Win32.HLLM.MyDoom.534 | 15265 (0.30%) |

| 20 | Trojan.DownLoader2.50384 | 15257 (0.30%) |

| 総スキャン数: | 150,964,731 |

| 感染数: | 5,062,427 (3.35%) |

11月にユーザーのコンピューター上で検出された悪意のあるファイル

| 01.11.2011 00:00 - 30.11.2011 23:00 | ||

| 1 | JS.Click.218 | 90861585 (43.75%) |

| 2 | Win32.Rmnet.12 | 49019084 (23.61%) |

| 3 | Trojan.IFrameClick.3 | 32301253 (15.55%) |

| 4 | JS.IFrame.117 | 7354011 (3.54%) |

| 5 | Win32.Virut | 6453781 (3.11%) |

| 6 | JS.IFrame.95 | 4187932 (2.02%) |

| 7 | JS.IFrame.112 | 3478055 (1.67%) |

| 8 | Win32.HLLP.Neshta | 3420382 (1.65%) |

| 9 | Trojan.MulDrop1.48542 | 847539 (0.41%) |

| 10 | Win32.HLLP.Rox | 636591 (0.31%) |

| 11 | Win32.HLLP.Whboy.45 | 545623 (0.26%) |

| 12 | Trojan.DownLoader5.1291 | 480473 (0.23%) |

| 13 | JS.IFrame.143 | 388985 (0.19%) |

| 14 | HTTP.Content.Malformed | 274730 (0.13%) |

| 15 | JS.IFrame.129 | 274409 (0.13%) |

| 16 | Trojan.WMALoader | 271667 (0.13%) |

| 17 | Win32.Siggen.8 | 234368 (0.11%) |

| 18 | Win32.Wplugin.2 | 209890 (0.10%) |

| 19 | JS.FakeGuest | 181043 (0.09%) |

| 20 | BackDoor.Ddoser.170 | 178872 (0.09%) |

| 総スキャン数: | 162,315,573,294 |

| 感染数: | 207,661,771 (0.13%) |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments