2016年11月17日

株式会社Doctor Web Pacific

犯罪者はWindows向けトロイの木馬である BackDoor.Crane.1 を使用して、ロシアにおけるポータルクレーンやリフティングクレーン、補機の2大製造会社に対する攻撃を行っていました。これは、近年Doctor Webのスペシャリストによって確認された、マルウェアを使用した数少ない標的型攻撃の1つです。このバックドア型トロイの木馬と、それらによって感染したシステム上にダウンロードされるその他2つの悪意のあるプログラムは、機密情報を盗み続けていました。サイバー犯罪者の狙いは財務書類、契約書、そして社員の仕事上のやり取りです。また、これらトロイの木馬は定期的にスクリーンショットを撮り、それらをC&Cサーバーへ送信していました。これらの事実から、攻撃を行っていたのは悪徳な競合企業であると推測されます。

ここで、 BackDoor.Crane.1 の技術的側面に目を向けてみます。

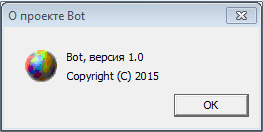

BackDoor.Crane.1 のリソースには、バックドアの動作中に表示されないウィンドウ「About the Bot project(ボットプロジェクトについて」)が含まれています。これは、恐らくウイルス開発者がコードをコピーする際に削除し忘れたものであると考えられます。ウィンドウには「Copyright © 2015」というストリングが含まれていますが、現在のバージョンは2016年4月21日にコンパイルされたものです。

起動されると、 BackDoor.Crane.1 は設定ファイルが存在するかどうかを確認し、存在しない場合はそれを作成します。次に、自身のモジュールをコンピューターのメモリ内にロードし、C&Cサーバーに対して定期的にコマンドをリクエストします。C&Cサーバーとのやり取りを行う際のUser-Agentの値に「RSDN HTTP」が使用されているという点から、犯罪者はソフトウェア開発者向けのWebサイトrsdn.orgからコードフラグメントをコピーしていると考えることができます。

BackDoor.Crane.1 はサイバー犯罪者のコマンドに従ってインストールされる複数のモジュールを持ち、それらのモジュールは、それぞれ特定の機能を実行します。以下はその例です:

- コマンドインタープリタ「cmd」を使用して、受け取ったコマンドを実行する

- 指定されたリンクからファイルをダウンロードし、コンピューター上の特定のフォルダに保存する

- フォルダコンテンツの一覧を生成し、C&Cサーバーへ送信する

- スクリーンショットを撮り、C&Cサーバーへ送信する

- 指定されたサーバーにFTPプロトコル経由でファイルをロードする

- 指定されたサーバーにHTTPプロトコル経由でファイルをロードする

BackDoor.Crane.1 の一部のモジュールによって、Pythonで書かれた2つのトロイの木馬が感染したコンピューター上にダウンロード・インストールされているということが、Doctor Webのスペシャリストによって明らかになりました。これらトロイの木馬は、それぞれ Python.BackDoor.Crane.1 および Python.BackDoor.Crane.2 としてDr.Webウイルスデータベースに追加されています。 Python.BackDoor.Crane.1 はHTTPプロトコル経由でC&Cサーバーと情報のやり取りを行い、 BackDoor.Crane.1 とほとんど同じコマンドを実行することができます。そのほか、以下の新しいコマンドが追加されています:

- 指定されたパスを使用してファイルやフォルダのリストを取得する

- 特定のファイルを削除する

- 特定のプロセスを終了させる

- 指定されたファイルをコピーする

- 動作中のプロセス一覧、感染したコンピューターの現在のOSとディスクに関する情報をC&C サーバーへ送信する

- 自身の動作を終了させる

Python.BackDoor.Crane.2 はサイバー犯罪者から受け取ったシェルコードを感染したコンピューター上で実行します。

Dr.Webウイルスデータベースには、これらトロイの木馬のシグネチャが既に追加されています。したがって、Dr.Webユーザーに危害が及ぶことはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments