2016年9月21日

株式会社Doctor Web Pacific

トロイの木馬 Android.Xiny ファミリーは2015年3月よりアンチウイルススペシャリストの間でその存在を知られています。既報のとおり、これらトロイの木馬は、モバイルデバイス向けソフトウェアを配信するポピュラーなWebサイトのみでなく、Google Playなどの公式サイト経由で活発に拡散されています。

Androidを搭載するスマートフォンまたはタブレット上に侵入すると、 Android.Xiny は様々な種類のソフトウェアを密かにダウンロード・インストールするためにルートアクセスの取得を試みるほか、迷惑な広告を表示させることができます。これらトロイの木馬の持つ特徴の一つとして、ユーザーによる削除から自身を保護する革新的メカニズムを備えているという点が挙げられますが、これにはトロイの木馬のapkファイルに「immutable(変更不可)」属性を付加するという方法が用いられています。サイバー犯罪者はさらに改良を進め、新たな Android.Xiny には、システムアプリケーション内に自身を挿入し、様々な悪意のあるプラグインを実行させるという機能が追加されていました。

Doctor Webのアナリストによって解析された Android.Xiny の新たな亜種の一つは Android.Xiny.60 と名付けられました。このトロイの木馬は、 Android.Xiny ファミリーに属する別の亜種によってシステムフォルダ内にインストールされます。起動されると、 Android.Xiny.60 は自身のリソースフォルダから悪意のあるコンポーネントを抽出し、それらをシステムフォルダにコピーします:

- /system/xbin/igpi

- /system/lib/igpld.so

- /system/lib/igpfix.so

- /system/framework/igpi.jar

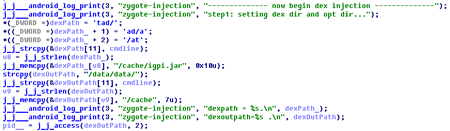

次に、 Android.Xiny.60 はigpiモジュール( Android.Xiny.61 としてDr.Webウイルスデータベースに追加)を使用してigpld.soライブラリ( Android.Xiny.62 としてDr.Webウイルスデータベースに追加)をGoogle Play( com.android.vending )およびGoogle Play Services( com.google.android.gms、 co.google.android.gms.persistent)のシステムアプリケーションプロセス内に挿入します。この悪意のあるモジュールはzygoteプロセス内へも挿入が可能ですが、この機能は現在の亜種では使用されていません。

zygoteプロセスが感染すると、 Android.Xiny.62 はあらゆる新しいアプリケーションの起動を監視するようになります。その結果、プロセスが新たに起動されたことをトロイの木馬が検知すると、そこに悪意のあるモジュールigpi.jar( Android.Xiny.60 )が挿入されることになります。Google PlayおよびGoogle Play Servicesアプリケーションのシステムプロセスを感染させた場合も、このモジュールが挿入されます。

igpi.jarモジュールの主な役割は、サイバー犯罪者の指定したプラグインをダウンロードし、感染した環境内でそれらを起動させることです。このモジュールはモバイルデバイスの状態を監視し、特定のシステムイベントが発生すると(例:ホーム画面のアクティビティ、ネットワーク設定の変更、バッテリー使用状況など)C&Cサーバーに接続して、感染したデバイスに関する以下の情報を送信します:

- IMEI

- IMSI

- ネットワークアダプタのMACアドレス

- OSバージョン

- モバイルデバイスのモデル

- 現在のシステム言語

- アプリケーションのパッケージ名

その応答として、 Android.Xiny.60 は感染したアプリケーションの一部として動作する悪意のあるプラグインをダウンロードし、起動させることができます。これら悪意のあるモジュールの拡散は現在のところセキュリティアナリストによって確認されていませんが、サイバー犯罪者によって作成された暁には、多くのプログラムのユーザーが Android.Xiny.60 による攻撃を受けるものと考えられます。その場合、以下のようなシナリオが想定されます。

- Android.Xiny.60 がGoogle Playプロセスを感染させた場合、ソフトウェアをインストールするためのモジュールを、そのプロセス内にダウンロードします。

- Android.Xiny.60 がメッセンジャーを感染させた場合、メッセージを傍受・送信することができるようになります。

- Android.Xiny.60 がバンキングプログラムのプロセスを感染させた場合、必要なプラグインを起動させることで、機密情報(ログイン、パスワード、クレジットカード番号など)を盗むほか、被害者の銀行口座からサイバー犯罪者の口座に密かに送金を行うことが可能になります。

Doctor Webでは、 Android.Xiny ファミリーに属するトロイの木馬について引き続き監視を行っていくと同時に、これら悪意のあるプログラムの既知の亜種を全て検出することのできるDr.Web for Androidの使用を推奨しています。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments