2016年8月15日

株式会社Doctor Web Pacific

Doctor Web によって BackDoor.TeamViewerENT.1 と名付けられたこのトロイの木馬は、そのシステム管理インターフェースと共通のSpy-Agentという名前も持っています。サイバー犯罪者は2011年からこのトロイの木馬の開発を続けており、その亜種が定期的に拡散されています。本記事ではそのような亜種の1つについて紹介します。

BackDoor.TeamViewer.49 と同様、 BackDoor.TeamViewerENT.1 もまたマルチコンポーネントなトロイの木馬です。ただし、前者は感染したコンピューターのメモリ内に悪意のあるライブラリをアップロードするという目的でのみTeamViewerを利用していたのに対し、後者はユーザーをスパイするという目的で同ユーティリティを使用します。

BackDoor.TeamViewerENT.1 の主要なペイロードはavicap32.dllライブラリ内に置かれ、その動作パラメータは暗号化されたコンフィギュレーション・ブロック内に格納されています。また、このトロイの木馬はTeamViewerの動作に必要なファイルやフォルダを、その他追加のファイルと一緒に保存します。

Windowsでは、プログラムを動作させるためにダイナミックライブラリをロードする必要がある場合、システムはまずプログラムが起動されたフォルダ内で該当する名前を持ったファイルを検索し、その後に初めてWindowsシステムディレクトリ内を検索します。ウイルス開発者はWindowsの持つこの特徴を利用しています。TeamViewerは、その動作にデフォルトでWindowsシステムディレクトリの1つに保存される標準的なavicap32.dllライブラリを必要としていますが、 BackDoor.TeamViewerENT.1 はTeamViewerの実行ファイルが保存されているフォルダ内にavicap32.dllライブラリと同じ名前を持った悪意のあるライブラリを置きます。そのため、正規のライブラリではなく悪意のあるライブラリがWindowsによってメモリ内にロードされてしまうという結果になります。

起動されると、BackDoor.TeamViewerENT.1 はTeamViewerプロセスのエラーメッセージを無効にし、自身のファイルとTeamViewerのファイルに「system」、「hidden」、「read only」属性を付与した後、TeamViewer機能および複数のシステム機能の呼び出しを傍受します。TeamViewerの正常な動作に必要なファイルやコンポーネントが欠けていた場合、 BackDoor.TeamViewerENT.1 がそれらをC&Cサーバーからダウンロードします。また、WindowsタスクマネージャーまたはProcess Explorerが起動しているかどうかを確認し、起動していた場合はTeamViewerのプロセスを停止します。C&Cサーバーに接続した BackDoor.TeamViewerENT.1 は以下のコマンドを実行することができます:

- コンピューターを再起動させる

- コンピューターの電源を切る

- TeamViewerを削除する

- TeamViewerを再起動させる

- マイクを通した盗聴を開始する

- マイクを通した盗聴を停止する

- Webカメラがあるかどうかを特定する

- Webカメラを通した監視を開始する

- Webカメラを通した監視を停止する

- ファイルをダウンロードして一時フォルダに保存し、実行する

- 設定ファイルおよびバックドアの実行ファイルをアップデートする

- 指定されたリモートサーバーに接続し、cmd.exeを起動してインプット/アウトプットをリモートサーバーへリダイレクトする

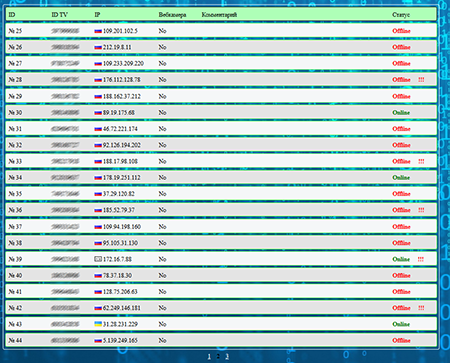

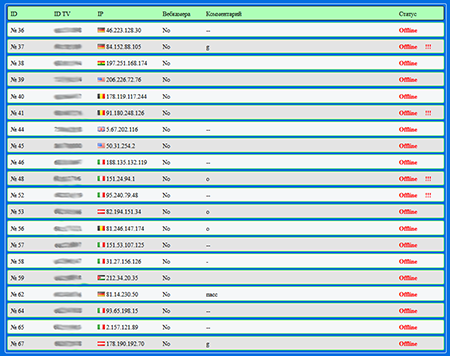

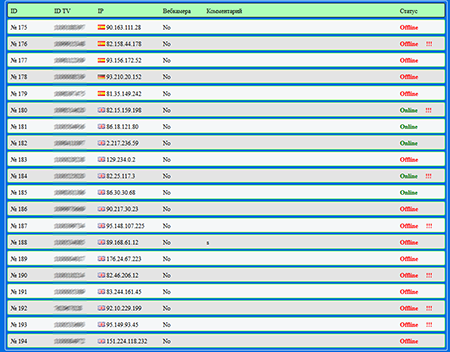

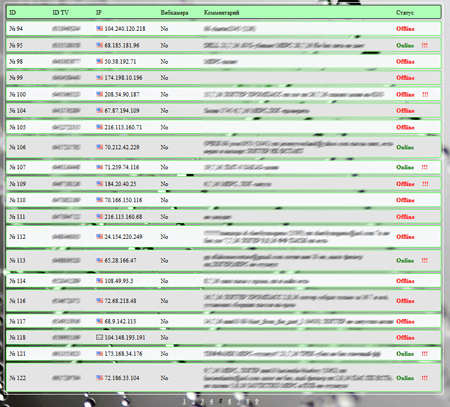

これらのコマンドが実行されることにより、サイバー犯罪者がユーザーをスパイし、その個人情報を盗むことが可能になるということは明らかです。 BackDoor.TeamViewerENT.1 を使用してTrojan.KeyloggerファミリーおよびTrojan.PWS.Stealerファミリーに属するトロイの木馬をインストールするという事例も発見されています。Doctor Webセキュリティリサーチャーによる調査の過程において、 BackDoor.TeamViewerENT.1 は特定の期間に特定の国や地域のユーザーを標的として拡散されているということが明らかになりました。例えば、7月には欧州、中でも特に英国およびスペインのユーザーが狙われ、8月には米国のユーザーへと攻撃の対象が移っています。

そのほか、ロシアにおいても多くのコンピューターが感染しています:

Doctor Webでは、このトロイの木馬の状況について注意深く監視を続けると同時に、ユーザーの皆様に対しては、警戒を怠らずウイルスデータベースをタイムリーにアップデートするよう推奨しています。Dr.Web Anti-virusは BackDoor.TeamViewerENT.1 を検出・駆除します。したがって、Dr.Webユーザーに危害が及ぶことはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments