2011年12月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2012年1月30日掲載

株式会社Doctor Web Pacific

Androidマーケット上に40個以上のマルウェア

12月の初旬、Doctor WebのアナリストはAndroid向けプログラムのカタログ内に潜むマルウェアを検出するための特別検査を実施し、悪意のあるアプリケーション33個を発見しました。その後さらに12個が加わり、検出された脅威は合計で45個になりました。それら悪意のあるプログラムのほとんど全てが、ユーザーの承諾無しに有料の番号にSMSを送信する、古くから知られるトロイの木馬Android.SmsSendファミリーに属するものでした。

Androidマーケットのアプリケーションがマルウェアの拡散に使用されるのは今回が初めてではありません。Android.DreamExploid、Android.DDLightなどのトロイの木馬ファミリーが発見されたこともあります。Android.SmsSendファミリーもこれまでにいくつか発見されてはいますが、今回のような大量配信は初めての事例です。

|

|

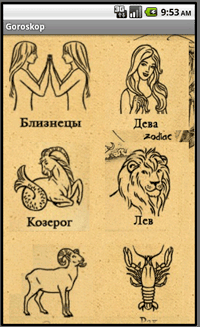

Androidマーケット内で拡散されたトロイの木馬は全て異なる複数の開発者によって作成されたもので、その大半はAndroidのデスクトップ用壁紙を変更することの出来る画像ディレクトリのアプリケーションとして配信され、そして実際にそのような機能を持っています。画像の種類は、コンピューターゲームから自然写真までと多岐にわたっています。その他の悪意のあるアプリケーションは独創性に溢れるもので、例えば、星占いの作成やダイエットのプログラムなどがあります。それらのインターフェースは非常にシンプルで、アプリケーションとしての実際の機能を持つ事によって、有料SMSを送信するというウイルス製作者の真の目的を隠しているという点に注意する必要があります。

これら悪意のあるアプリケーションの仕組みは非常に標準的なものです。ユーザーがプログラムを起動すると、モバイルデバイスの所有者はある条件に同意します、という内容のテキストが表示されます。しかし通常、それらの条件リスト内には契約事項そのものが含まれていません。実は、リスト上の最後のテキストがライセンス契約ページへのハイパーリンクなのですが、このテキストは周りと同化して全く目立たず、ユーザーがそれを見つけるのは困難を極めるでしょう。他の開発者によるアプリケーションの機能は、ほんの僅かですが上記のものと異なっています。アプリケーションの起動後、スクリーンにはテキスト、およびライセンス契約に同意するボタンと契約条件を表示するボタンが表示されます。しかし、この契約条件は一時的に使用できなくなっている外部Webサイトにあり、ユーザーは見ることが出来ません。契約に同意するとすぐに、アプリケーションがSMSを送信してしまいます。

Doctor Web は、検出した悪意のあるプログラムについてGoogle社のスペシャリスト達に対して直ちに報告を行い、それらのアプリケーションは即座にAndroidマーケットから削除されました。

モバイルデバイスのユーザーを脅かす不正侵入されたサイト

サイバー犯罪者達がスマートフォンおよびタブレットPCのユーザーを標的とする傾向は顕著なものとなってきました。2011年12月、Doctor Webのスペシャリスト達は、モバイルユーザーを攻撃する目的でハッキングされたロシア語のサイトを100個以上も発見しました。Android搭載のスマートフォンおよびタブレットPC、Javaに対応したその他のシステムプラットフォーム(Symbianなど)のユーザーは、お気に入りのサイトに接続できなくなっていることに気づき始めました。ユーザーがウェブページを開くと、Opera Miniの公式サイトを模倣したインターネットリソースへと自動的に飛ばされ、ブラウザのアップデートをダウンロードするよう促されます。次に、アップデートであると偽り、OSの種類に応じて.jarファイルまたはAndroid (.apk)向けアプリケーションが配信されますが、通常それらにはトロイの木馬ファミリーJava.SMSSendやAndroid.SmsSendが潜んでいます。

侵入者は「Engines」のフォーラムまたはコンテンツマネジメントシステム(CMS)などのサーバーアプリケーションサイト内の脆弱性を悪用してリソースにアクセスし、サーバー上に保存されている.htaccessファイルをすり替えます。その結果、ハッキングされたそのようなサイトへのアクセスがある度にサーバーがユーザーエージェントを確認し、Javaに対応したモバイルプラットフォーム(Symbian・Androidを含む)上でブラウザが動作していた場合、ユーザーを悪意のあるWebページへと飛ばします。

犯罪者達が様々なリソースへの不正アクセスに同じ脆弱性を利用し、また標準的な手順に従っていることから、ハッキングは特殊なソフトウェアによって自動的に行われていると考えてよいでしょう。Dr. Webのスペシャリスト達によると、Runetにおいてはハッキングされた約100個の悪意のあるサイトが同時に稼働し、感染を駆除するそばから新たな侵入が発生しているということです。多くのインターネットリソースの管理者が、悪意のあるオブジェクトを直ちに駆除したにも関わらず、その後しばらくすると再びハッカーによってリソースを乗っ取られてしまった、などハッキングによる様々な被害について報告しています。また侵入者達は、Opera Miniのアップデートであると偽ってAndroid.SmsSendを拡散するアフィリエイトプログラムのオーナー達と提携しているとも推測されます。この場合、サイトのハッキングに特化したグループとマルウェアを「拡散」するグループの、2つの独立した侵入者グループが存在します。現時点では、トロイの木馬を拡散するサイトへトラフィックを転送させるハッカーに対して報酬を支払う「アフィリエイトプログラム」がいくつか確認されています。

Windowsを狙った新たなバックドア

12月の前半、アセンブリ言語で書かれたモジュールであり、様々なコンポーネントとして組み込まれているマルウェアBackDoor.Padsがウイルスデータベースに追加されました。

BackDoor.Padsの機能はこのタイプのバックドアとしては非常に標準的なもので、OSのバージョン、コンピューター名、およびそのIPアドレスを含む感染したコンピューターに関する情報を収集します。explorer.exe のトークン(アクセス権限)取得に成功すると、感染したコンピューター上でユーザーのキー入力を記録するキーロガーを解読して実行します。このモジュールは、Trojan.PWS.Padsという名前でDr.Webのウイルスデータベースに追加されました。

ユーザーにとってこのマルウェアの恐ろしさは、それらが感染したコンピューターのリソースへのアクセスをハッカーに与え、またファイルの検索、フォルダの作成/削除、ファイルのコピー/移動/削除、Windowsの再起動、実行中のプロセス一覧の取得、特定のユーザーからのファイルのダウンロードおよび実行などのコマンドを実行してしまうという点にあります。その上、BackDoor.Padsはプロキシとしての機能も実行します。

Mac OS Xを狙ったトロイの木馬

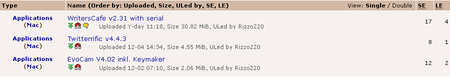

12月前半には他にも、Bitcoinの電子通貨をマイニング(採掘)し、Mac OS Xユーザーのパスワードを盗むトロイの木馬Trojan.Merin.3を含んだファイルがトレントトラッカーThe Pirate Bay内で発見されました。この悪意のあるプログラムはWritersCafe、Twitterrific、EvoCamというアプリケーションとして配信されています。

ネット上からの感染したアプリケーションのダウンロードおよび起動が完了すると、トロイの木馬ダウンローダーをアクティブ化するTrojan.Merin.3の特別なスクリプトが実行されます。このローダーはユーザーのホームディレクトリライブラリの名前、またはeCamd twitterd配下のサブフォルダに保存され、侵入者のFTPサーバーからアーカイブbin.bopをダウンロードします。

アーカイブには、それ自体がトロイの木馬でありDiabloMinerと呼ばれる、Mac OS X用のビットコインクライアントモジュールが含まれています。トロイの木馬のこのバージョンでは、以前のTrojan.Merinに比べて新しいBitcoinアドレスが用いられています。 Trojan.Merin.のメインモジュールは、感染したコンピューター上でユーザーパスワードや電子財布、さらにbashシェルのログ(Bash_history)を盗み、それらのデータを犯罪者のリモートサーバーへ送信することが出来ます。

12月にメールトラフィック内で検出された悪意のあるファイル

| 01.12.2011 00:00 - 31.12.2011 12:00 | ||

| 1 | Trojan.Oficla.zip | 2357060 (42.06%) |

| 2 | Trojan.DownLoad2.24758 | 1040195 (18.56%) |

| 3 | Trojan.Tenagour.9 | 413183 (7.37%) |

| 4 | Win32.HLLM.Netsky.18401 | 329890 (5.89%) |

| 5 | Trojan.Inject.57506 | 259465 (4.63%) |

| 6 | Trojan.DownLoad2.32643 | 161330 (2.88%) |

| 7 | Win32.HLLM.Netsky.18516 | 144186 (2.57%) |

| 8 | EICAR Test File (NOT a Virus!) | 126937 (2.27%) |

| 9 | Trojan.Tenagour.3 | 124917 (2.23%) |

| 10 | Trojan.DownLoader5.886 | 105725 (1.89%) |

| 11 | Trojan.PWS.SpySweep.46 | 81440 (1.45%) |

| 12 | Trojan.Siggen2.62026 | 68494 (1.22%) |

| 13 | Trojan.Packed.19696 | 54330 (0.97%) |

| 14 | Trojan.Siggen2.58686 | 50442 (0.90%) |

| 15 | Trojan.DownLoad2.34604 | 45060 (0.80%) |

| 16 | Trojan.PWS.Panda.1513 | 37229 (0.66%) |

| 17 | Trojan.DownLoader4.31404 | 22862 (0.41%) |

| 18 | Trojan.DownLoader4.5890 | 22812 (0.41%) |

| 19 | Trojan.DownLoad2.20306 | 22513 (0.40%) |

| 20 | Trojan.DownLoader4.61182 | 20451 (0.36%) |

| 総スキャン数: | 180,905,399 |

| 感染数: | 5,603,704 (3.10%) |

11月にユーザーのコンピューター上で検出された悪意のあるファイル

| 01.12.2011 00:00 - 31.12.2011 12:00 | ||

| 1 | JS.Click.218 | 77843781 (45.69%) |

| 2 | Win32.Rmnet.12 | 47149282 (27.68%) |

| 3 | Win32.Virut | 12680199 (7.44%) |

| 4 | Win32.HLLP.Neshta | 10703752 (6.28%) |

| 5 | Trojan.IFrameClick.3 | 5834228 (3.42%) |

| 6 | Win32.HLLP.Whboy.45 | 2877412 (1.69%) |

| 7 | JS.IFrame.95 | 2203411 (1.29%) |

| 8 | JS.Click.222 | 1203896 (0.71%) |

| 9 | Trojan.DownLoader.17772 | 747997 (0.44%) |

| 10 | JS.IFrame.117 | 716482 (0.42%) |

| 11 | Win32.HLLP.Whboy | 517409 (0.30%) |

| 12 | ACAD.Bursted.13 | 477727 (0.28%) |

| 13 | JS.IFrame.112 | 441701 (0.26%) |

| 14 | Trojan.Fraudster.200 | 435989 (0.26%) |

| 15 | Trojan.PWS.Ibank.456 | 415442 (0.24%) |

| 16 | Trojan.MulDrop1.48542 | 411366 (0.24%) |

| 17 | Trojan.Fraudster.230 | 399311 (0.23%) |

| 18 | Exploit.Cpllnk | 228835 (0.13%) |

| 19 | VBS.Autoruner.15 | 217956 (0.13%) |

| 20 | SCRIPT.Virus | 214599 (0.13%) |

| 総スキャン数: | 140,431,895,720 |

| 感染数: | 170,366,888 (0.12%) |